Talaan ng mga Nilalaman:

- Hakbang 1: Mga Kagamitan

- Hakbang 2: Pag-set up ng Wifi Access Point - Bahagi 1 - Static IP Address para sa Wifi

- Hakbang 3: Pag-set up ng Wifi Access Point - Bahagi 2 - Pag-configure ng Hostapd

- Hakbang 4: Configuration ng DNSMasq at IP Forwarding

- Hakbang 5: OpenVPN Setup at VPN Service Provider Configuration

- May -akda John Day day@howwhatproduce.com.

- Public 2024-01-30 13:13.

- Huling binago 2025-01-23 15:13.

Tulad ng parami ng higit pa sa aming buhay ay naipadala sa mahusay na ulap sa kalangitan na ang internet, lalong nahihirapang manatiling ligtas at pribado sa iyong mga personal na pakikipagsapalaran sa internet. Ina-access mo man ang sensitibong impormasyon na nais mong panatilihing pribado, sinusubukang iwasan ang mga limitasyong inilagay sa kung saan o kung saan ka maaaring mag-browse sa iyong network, o kung nais mo lamang ng isang mas ligtas na karanasan sa pagba-browse, ang pinakakaraniwang payo na naririnig kong manatiling ligtas sa internet ay ang paggamit ng isang Virtual Pribadong Network (o VPN para sa maikling).

Nag-aalok ang VPN ng dalawang magagaling na serbisyo sa isang pakete, na naka-encrypt ang lahat ng mga packet ng impormasyon na ipinadala sa pamamagitan ng mga ito, at gumawa sila ng mga malayuang serbisyo na nasa parehong network ng lokal na VPN para sa makina na ginagamit mo upang kumonekta. Kung ang aking VPN server ay nasa Alemanya at kumonekta ako sa aking VPN mula sa isang laptop sa Australia, ang aking laptop ay magkakaroon na ng isang IP address mula sa Alemanya!

Gayunpaman, isang pangunahing punto ng pagdikit na may mas tanyag na mga serbisyo ng VPN, na maraming uri ng mga aparato ang nasa mga sitwasyon kung saan hindi sila maaaring mai-configure upang magamit ang isang VPN client, o walang magagamit na VPN client para magamit. Kaya nais naming maiugnay ang aming mga aparato sa aming VPN, ngunit para sa iba pang mga machine na hindi makakonekta sa isang simpleng VPN client, nais naming maikonekta ang mga ito sa aming VPN nang hindi alam na konektado sila! Magpasok ng isang VPN Access Point!

Hakbang 1: Mga Kagamitan

Ang mga materyales para sa proyektong ito ay mababa, ngunit ang lahat ng mga item ay kinakailangan.

Maliban sa iyong router sa bahay (na ipinapalagay kong dapat mayroon ka), kakailanganin mo

- 1 Raspberry Pi (mas mabuti ang Raspberry Pi 3 o mas mahusay, ngunit hangga't maaari nitong suportahan ang isang koneksyon sa ethernet dapat itong maging maayos!)

- 1 Ethernet cord

- 1 wifi dongle (maliban kung gumagamit ka ng isang Raspberry Pi 3, kung saan maaari mong gamitin ang built in na wifi

- 1 5V 2amp power supply para sa Raspberry Pi

Hakbang 2: Pag-set up ng Wifi Access Point - Bahagi 1 - Static IP Address para sa Wifi

Bago i-set up ang koneksyon sa VPN para sa aming Raspberry Pi Access Point, kailangan naming i-set up ang Pi bilang isang access point. Upang magawa ito, gagamitin namin ang hostapd at dnsmasq packages para sa Raspberry Pi. Ang Hostapd ay isang puwang ng daemon ng gumagamit para sa pagtatakda ng mga wireless access point at mga server ng pagpapatotoo, habang ang dnsmasq ay nagbibigay ng imprastraktura sa network (DNS, DHCP, network boot, atbp.) Para sa maliliit na network at maliit na mga router ng network.

Kaya bago magsimula, tiyaking mayroon kang isang malinis na imahe ng Raspbian OS na tumatakbo sa Pi, na inilapat ang pinakabagong mga update. Nais mo ring tiyakin na ang iyong Raspberry Pi ay konektado sa iyong router sa pamamagitan ng koneksyon ng hardline Ethernet, HINDI wifi! Sa paglaon tatanggapin namin ang mga kahilingan sa koneksyon mula sa iba pang mga aparato sa pamamagitan ng aming wifi module, kaya hindi mo nais na ma-konekta sa iyong router sa pamamagitan ng parehong module. Kung gumagamit ka ng isang Raspberry Pi Zero o isang mas matandang karagdagan (na hindi naka-built in na wifi), maaari mo pa ring gamitin ang Raspberry Pi na iyon, kailangan mo lang ng isang USB wifi dongle.

Pagkatapos kumonekta sa iyong Raspberry Pi (sa pamamagitan ng SSH o may monitor up) suriin na napapanahon ito

sudo apt-get update

sudo apt-get upgrade

Susunod, gugustuhin mong mag-download at mag-install ng hostapd at dnsmasq

sudo apt-get install hostapd dnsmasq

Kapag na-install na ang mga pakete, ang parehong mga programa ay awtomatikong magsisimulang, ngunit nais naming gumawa ng mga pagbabago sa kanilang mga config bago patakbuhin ang mga ito. Kaya maabot namin ang kontrol sa system upang matigil ang mga serbisyong nakatali sa mga programang ito

sudo systemctl ihinto ang hostapd

sudo systemctl ihinto ang dnsmasq

Sa pagtigil ng mga serbisyo ngayon, nais naming magtalaga ng aming sarili ng isang static IP address, gamit ang dhcpcd config file na matatagpuan sa /etc/dhcpcd.conf

Bago namin ito gawin, nais naming tiyakin na tinutukoy namin ang tamang interface kapag nagtatalaga ng static IP address. Kung gumagamit ng isang Raspberry Pi 3b o Raspberry Pi Zero W, dapat itong nakalista bilang wlan0. Kung gumagamit ka ng isang wifi dongle, normal kong nahanap na medyo mas madali upang ikonekta ang wifi dongle sa router, kumuha ng isang bagong IP address at pagkatapos suriin ang iyong koneksyon upang mahanap ang iyong interface. Maaari mong suriin ang iyong interface sa pamamagitan ng pagpapatakbo ng sumusunod na utos

ifconfig

Kung susuriin mo ang tuktok na imahe na naka-attach sa hakbang na ito, maaari mong makita (minus ang mga binabago na mga IP address) ang mga interface na nakatalaga sa aking Raspberry Pi. Sa aking kaso, gumagamit ako ng wlan0, ngunit depende ito sa iyong pag-set up. Tulad ng nabanggit ko nang mas maaga, kung gumagamit ka ng isang wifi dongle, kumonekta sa iyong network, patakbuhin ang ifconfig command, at anumang interface na lalabas na may wastong IP address at hindi "eth0" o "lo" ang magiging interface na gusto mo gamitin

Ngayon na alam ko kung aling interface ang para sa aking wifi adapter, maaari akong magtalaga ng isang static IP address dito sa dhcpcd config file! Dalhin ang config sa iyong paboritong editor (Gumagamit ako ng nano).

sudo nano /etc/dhcpcd.conf

Sa ilalim ng config, nais naming idagdag ang mga sumusunod na linya, ngunit palitan ang "wlan0" ng kung ano man ang iyong interface:

interface wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

Ang ginagawa ng utos na ito ay nagtataguyod ng isang static ip ng 192.168.220.1 at pagkatapos ay sinasabi sa interface ng wlan0 na huwag mag-link hanggang sa wpa_supplicant driver na karaniwang ginagamit para sa interface na ito upang kumonekta sa iba pang mga network. Ginagawa namin ito upang (sa huli) maaari naming mai-broadcast ang aming sariling signal sa pamamagitan ng interface ng wlan0, sa halip pagkatapos ay kumonekta sa isang network sa pamamagitan ng interface na ito.

Kung gumagamit ka ng nano upang gawin ang mga pagbabagong ito, i-save ang mga pagbabago sa pamamagitan ng pagpindot sa ctrl + x at pagkatapos Y at pagkatapos ay ipasok upang i-save ang file at lumabas sa labas ng nano. (tandaan na papasok kami at lalabas ng nano ng kaunti sa tutorial na ito).

Sa wakas, upang magkabisa ang mga pagbabagong ito, kakailanganin mong i-restart ang iyong Pi, o i-restart lamang ang serbisyo ng dhcpcd upang i-reload ang pagsasaayos at ilapat ang mga pagbabagong ito

sudo systemctl restart dhcpcd

Maghintay para sa isang sandali, at pagkatapos ay patakbuhin muli ang utos ng ifconfig upang suriin at makita kung nagkabisa ang iyong mga pagbabago. Inaamin ko, minsan sinubukan ko ito at ang aking router ay mayroon pa ring wastong lease sa IP address na ginagamit ko, kaya't panatilihin nito ang lumang address. Kung ito ang kaso, i-double check ang lahat sa iyong config, at i-restart muli ang serbisyo ng dhcpcd.

Ang aming wifi adapter (dapat) ay mayroon nang isang static IP address!

Susunod, ang hostapd at dnsmasq pagsasaayos!

Hakbang 3: Pag-set up ng Wifi Access Point - Bahagi 2 - Pag-configure ng Hostapd

Sa mga pagbabago sa dhcpcd.conf, ang oras upang makapagsimula sa hostapd! Magsimula sa pamamagitan ng paglikha ng isang bagong hostapd.conf file sa iyong paboritong text editor (muli sa nano para sa akin!)

sudo nano /etc/hostapd/hostapd.conf

Kapag inilabas mo ang config file, kopyahin ang sumusunod na teksto at i-paste ito sa config.

interface = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 huwag pansinin_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Pangalan at password ng network ng Wifi DAPAT mong BAGUHIN ITO ssid = Pi-WifiFoLife # Ang passphrase ng network wpa_passphrase = Y0uSh0uldCh @ ng3M3

Kapag na-paste mo na iyon, hanapin ang pangwakas na seksyon sa ibaba na mayroong "ssid =" at "wpa_passphrase =". Ito ang tatawagin ang wifi network na aming ine-set up at kung ano ang password upang kumonekta sa wifi network na aming ini-set up. KAYA siguraduhin na baguhin ito sa kung ano pa! Binalaan ka

Gayundin, kung gumagamit ka ng isang wifi dongle sa halip na built-in na wifi, kakailanganin mong baguhin ang seksyon ng interface sa tuktok ng config upang tumugma sa interface para sa iyong wifi dongle. Maaari mo ring baguhin ang driver, depende sa modelo ng iyong ginagamit na wifi dongle. Para sa isang (kadalasang komprehensibo) na listahan ng mga katugmang wifi dongle, kanilang kaukulang mga driver, at mga pahina ng suporta, nahanap ko ang pahinang ito na lubhang kapaki-pakinabang! Suriin din ang pahina ng suporta para sa produktong ginagamit mo kung makaalis ka. Tandaan, kung nakakonekta ka sa iyong network nang mas maaga sa tutorial sa iyong wifi dongle, nangangahulugan ito na dapat mayroong isang gumaganang driver para sa dongle sa iyong pi sa kung saan !!!

Ngayon na mayroon kaming aming bagong config file, kailangan naming tiyakin na sasabihin namin sa mga proseso ng hostapd na sanggunian ang bagong config file! magsimula sa sumusunod:

sudo nano / etc / default / hostapd

Hanapin ang linya sa file na binubuksan lamang namin na binabasa ang # DAEMON_CONF = "" at palitan ito upang mabasa ang DAEMON_CONF = "/ etc / hostapd / hostapd.conf" (tiyaking kinukuha mo ang # na pag-sign off sa simula upang maipasok ang kompresyon sa patlang!)

Mayroong isa pang file ng pagsasaayos para sa hostapd na kailangan naming i-update. Patakbuhin ang sumusunod na utos:

sudo nano /etc/init.d/hostapd

Ang pagbabagong ito ay halos magkapareho sa nakaraang pagbabago. Hanapin ang seksyon na DAEMON_CONF = at palitan ito ng DAEMON_CONF = / etc / hostapd / hostapd.conf

Pagkatapos ay i-save at lumabas sa file na iyon!

Ang Hostapd ay naka-configure na ngayon!

Hakbang 4: Configuration ng DNSMasq at IP Forwarding

Sa hostapd na naka-configure na ngayon (kahit na hindi pa tumatakbo), maaari na tayong magpatuloy sa dnsmasq!

Bago lumukso sa pag-edit ng mga config file, maaari naming magpatuloy at palitan ang pangalan ng isa sa mga orihinal na config file, dahil hindi kami gagamit ng anumang bagay na nasa partikular na config file na ito.

Ang paggawa ng isang mabilis na utos ng mv gamit ang isang bagong filename ay dapat gawin ang bilis ng kamay

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Pagkatapos ay lumikha ng isang bagong config file!

sudo nano /etc/dnsmasq.conf

Nang hindi masyadong napupunta sa isang ito, kopyahin ko lang ang sumusunod at i-paste ito sa bagong file

interface = wlan0 # Gumamit ng interface wlan0 (o kung anong interface ang iyong wireless) server = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP range at oras ng pag-upa

Ang nangungunang linya ng config na ito ay para sa interface na ginagamit namin upang ma-broadcast ang aming signal, ang gitnang linya ay para sa aming Provider ng Pangalan ng Pangalan ng Doman, at pagkatapos ang linya sa ibaba ay ang saklaw ng mga IP address na itatalaga ng Pi sa mga gumagamit na kumonekta sa ang Pi Wifi. Sige at i-save ang file na ito at pagkatapos ay lumabas sa labas ng nano (o vim, o anumang ginagamit mo para sa mga pagbabago sa file).

Susunod, kailangan nating itakda ang systctl.conf config file upang ipasa ang lahat ng trapiko na dumarating sa wireless interface upang mag-ruta sa pamamagitan ng koneksyon sa ethernet

sudo nano /etc/sysctl.conf

Sa loob ng config file na ito, ang kailangan mo lang gawin ay i-uncment ang linya na # net.ipv4.ip_forward = 1 at i-save / lumabas sa config file na ito.

Ngayon na naka-set up na namin ang pagpapasa, nais naming mag-set up ng isang NAT (Network Address Translation) sa pagitan ng wireless interface (wlan0) at ng ethernet interface (eth0). Nakakatulong ito upang maipasa ang lahat ng trapiko mula sa wifi papunta sa koneksyon ng ethernet (at kalaunan VPN!).

Magdagdag ng isang bagong patakaran sa iptable para sa pagpapasa ng NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Ang panuntunan ay naka-set up na ngayon, ngunit ang iptable ay na-flush tuwing ang Raspberry Pi ay na-reboot, kaya kailangan nating i-save ang panuntunang ito upang maaari itong (muling) mai-load sa tuwing mai-restart ang aming Pi.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Ang panuntunan ay nai-save na ngayon, ngunit kailangan nating i-update ang lokal na file ng rc.local config ng Pi upang matiyak na nai-load ito tuwing!

Buksan ang rc.local file sa iyong paboritong editor

sudo nano /etc/rc.local

at hanapin ang seksyon na nagsasabing exit 0

Sa itaas mismo ng linya na iyon (huwag tanggalin ito!) Idagdag ang sumusunod na utos na muling mai-load ang panuntunang NAT na na-set up namin. Dapat ganito ang hitsura nito

iptables-restore </etc/iptables.ipv4.nat exit0

I-save at lumabas sa file na ito, at ngayon lahat ng aming mga pagsasaayos ay dapat gawin para sa access point!

Ang kailangan lang nating gawin ay simulan ang hostapd at dnsmasq na mga serbisyo, at i-reboot ang aming Raspberry Pi!

sudo service hostapd start

sudo serbisyo dnsmasq magsimula

Subukan upang matiyak na makikita mo ang iyong bagong AP. Kung ang lahat ay na-set up nang tama, dapat mayroon ka na ngayong access point ng wifi sa iyong Raspberry Pi! Ngayon i-restart ang pi

sudo reboot

Susunod, pagse-set up ng isang koneksyon sa OpenVPN!

Hakbang 5: OpenVPN Setup at VPN Service Provider Configuration

Ngayon na ang aming Pi ay nagpapalabas ng wifi, oras upang makapag-set up ng openvpn! Magsisimula kami sa pamamagitan ng pag-install ng openvpn sa pamamagitan ng apt-get install

sudo apt-get install openvpn -y

Matapos ang pag-install ng openvpn, kailangan naming mag-navigate sa kung saan namin itatago ang aming mga kredensyal sa pagpapatotoo at openvpn config file.

cd / etc / openvpn

Ang unang bagay na gagawin namin dito (sa loob ng / etc / openvpn) ay nag-set up ng isang text file na iimbak namin ang aming username at password para sa serbisyong VPN na ginagamit namin.

sudo nano auth.txt

Ang kailangan lang namin ay itago ang username at password sa file na ito, wala nang iba pa.

username

password

Dapat kong idagdag na sa puntong ito, dapat kang magkaroon ng ideya ng kung sino ang nais mong gamitin bilang isang serbisyo sa VPN para sa iyong mga koneksyon. Mayroong malawak na debate kung anong serbisyo ang pinakamahusay o pinakaligtas, kaya't mamili ka at suriin din ang mga ito. Para sa mga hangarin ng tutorial na ito, gumagamit ako ng Pribadong Internet Access (PIA). Ang mga ito ay medyo mura, at kinikilala sa paligid para sa pagiging napaka maaasahan! Maaari mo ring i-setup ang iyong VPN upang magtapos sa halos anumang pangunahing rehiyon sa mundo! Canada? Russia? Hapon? Hindi problema!

Kung gumagamit ka ng Pribadong Pag-access sa Internet, mayroon din silang madaling gamiting bahagi ng kanilang site, kung saan maaari mong pagsamahin ang uri ng openvpn config file na maaari mong gamitin sa pag-setup na ito! Mayroong iba pang mga uri ng openvpn config na maaari mong gamitin sa ibang mga provider, ngunit nagpasya akong piliin ang isang ito.

Alinmang service provider ang napili mo, kailangan mo ng isang file ng koneksyon na openvpn (dapat magtapos sa.ovpn para sa filetype) mula sa nasabing service provider upang makakonekta. Para sa pagiging simple, pinalitan ko ang pangalan ng minahan ng "connectionprofile.ovpn" bago ito mai-load sa aking Raspberry Pi. Kapag na-download mo ang.ovpn file sa Pi, o ilipat ito sa Pi, tiyaking nasa / etc / openvpn ang file sa iyong Pi.

Matapos ilipat ang bukas na file ng vpn sa tamang folder, kailangan naming baguhin ang filetype dahil inaasahan ng openvpn ang isang config file na nagtatapos sa.conf sa halip na.ovpn. Kapag ginawa ko ito, gusto ko pa ring panatilihing buo ang orihinal na file, kung sakali mang may nangyari na funky, kaya gumamit lang ako ng isang utos ng cp (dahil nasa / etc / openvpn ka, kakailanganin mong gumamit ng mga pahintulot sa sudo upang tumakbo utos na ito)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Gamit ang paglikha ng profile ng openvpn na nilikha, kailangan naming gumawa ng isang mabilis na pagbabago upang maibigay ang aming mga kredensyal, kaya oras upang muling mapunta muli ang nano!

sudo nano /etc/openvpn/connectionprofile.conf

Gusto mong hanapin ang linya na auth-user-pass at palitan iyon ng auth-user-pass auth.txt

Sinasabi nito sa openvpn na kunin ang mga kredensyal na file na ginamit namin kanina upang magamit kapag pinatutunayan ang ibinigay naming profile.

I-save at lumabas sa profile config file!

Dapat iyon ang lahat para sa pag-setup ng VPN, ngunit nais naming subukan na ang lahat ng aming pagsasaayos ay na-setup nang tama bago itakda ang serbisyo ng VPN upang awtomatikong magsimula. Patakbuhin ang sumusunod na utos upang subukan ang koneksyon sa VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Dapat mong makita ang isang pangkat ng pag-scroll sa teksto habang gumagawa ang Pi ng mga pagtatangka sa koneksyon sa VPN Service Provider (sana walang mga mensahe ng error!) Ngunit nais mong iwanan ito hanggang sa makita mo ang Initial Sequence Sequence na nakumpleto sa window. Kung natapos mo na makita iyon, nangangahulugan ito na ang iyong Pi ay konektado sa iyong VPN Service Provider! Maaari kang magpatuloy at patayin ang proseso sa pamamagitan ng pagpindot sa ctrl + c sa window ng terminal.

Ngayon na gumagana ang VPN, kailangan nating i-clear ang kasalukuyang mga iptable. Maaari nating kumpletuhin iyon sa sumusunod na tatlong mga utos

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Dahil pinalabas namin ang mga iptable, kailangan naming i-reset ang nat na panuntunang nilikha namin nang mas maaga sa tutorial na ito sa pamamagitan ng pagpapatakbo ng sumusunod na utos (ang utos na ito ay dapat pamilyar!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Ngayon ay mai-save namin ang pagsasaayos na ito sa nakaraang pagsasaayos na pinagsama namin pabalik sa nakaraang hakbang. (ang utos na ito ay dapat ding pamilyar sa hitsura!)

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

Ngayon na naka-set up na namin ang mga patakaran ng NAT, kailangan naming baguhin ang default config para sa openvpn upang magamit ang profile na aming na-setup. Ginagawa namin ito sa pamamagitan ng pag-edit ng config file sa / etc / default / openvpn

sudo nano / etc / default / openvpn

Hanapin ang linya na nagsasabing # autostart = "lahat", huwag paganahin ang linyang ito, at palitan ito sa pangalan ng iyong openvpn config file (ibawas ang.conf syempre!) Kaya sa aking kaso, binago ko ang linya sa autostart = " koneksyonprofile"

at pagkatapos ay i-save at lumabas sa config file na ito!

Dapat iyon ang lahat para sa setu ng VPN! I-restart lang ang Pi, at i-verify na gumagana ang lahat sa pamamagitan ng pagkonekta sa hotspot at suriin ang iyong IPaddress sa pamamagitan ng isang site tulad ng whatismyip.com.

Sa pagsasaayos na ito, may posibilidad na ang IP address ng iyong router ay maaaring ma-leak sa pamamagitan ng isang DNS leak. Maaari naming ayusin ito sa pamamagitan ng pagbabago ng DNS na tinukoy namin sa dhcpcd.conf file upang ituro ang isang panlabas na serbisyo sa DNS, tulad ng Cloudflare!

Buksan ang dhcpcd.conf file sa iyong paboritong editor:

sudo nano /etc/dhcpcd.conf

Hanapin ang linya sa config #static domain_name_servers = 192.168.0.1, i-unsment ang linya, at baguhin ito sa sumusunod: static domain_name_servers = 1.1.1.1 at i-save / lumabas sa config file. I-restart ang Pi muli, at ngayon ay maaari mong i-double check na ang IP address ng iyong router ay hindi na-leak sa pamamagitan ng ipleak.net.

Ang isa pang bagay na dapat magkaroon ng kamalayan ay ang IP address ng iyong router na posibleng na-leak sa pamamagitan ng WebRTC. Ang WebRTC ay isang platform na ginagamit ng lahat ng mga modernong browser upang mas mahusay na gawing pamantayan ang mga komunikasyon kabilang ang instant messaging, video conference, at streaming audio at video. Ang isang by-produkto ng platform na ito ay kung hindi mai-check, maaari nitong palabasin ang IP address ng iyong router kung nakakonekta ka sa isang VPN. Ang pinakamadaling paraan na mapipigilan mo ito sa pamamagitan ng paggamit ng mga extension ng browser o mga plugin, tulad ng webrtc-leak-prevent.

Sa lahat ng pag-set up sa iyong pi ngayon, kung nais mong matiyak na naka-encrypt ang lahat ng iyong trapiko sa internet, maaari kang kumonekta sa hotspot na ito, at ang lahat ng iyong trapiko ay naka-encrypt sa pamamagitan ng VPN!

Inaasahan kong nasiyahan ka sa aking Instructable, ngayong i-secure ang lahat ng wifi !!

Inirerekumendang:

Internet Clock: Ipakita ang Petsa at Oras Gamit ang isang OLED Gamit ang ESP8266 NodeMCU Sa NTP Protocol: 6 na Hakbang

Internet Clock: Display Date and Time With an OLED Gamit ang ESP8266 NodeMCU With NTP Protocol: Kumusta mga tao sa mga itinuturo na ito na magtatayo kami ng isang orasan sa internet na magkakaroon ng oras mula sa internet kaya't ang proyektong ito ay hindi mangangailangan ng anumang RTC upang tumakbo, kakailanganin lamang nito ang isang nagtatrabaho koneksyon sa internet At para sa proyektong ito kailangan mo ng isang esp8266 na magkakaroon ng

Paano Gumawa ng isang Drone Gamit ang Arduino UNO - Gumawa ng isang Quadcopter Gamit ang Microcontroller: 8 Hakbang (na may Mga Larawan)

Paano Gumawa ng isang Drone Gamit ang Arduino UNO | Gumawa ng isang Quadcopter Gamit ang Microcontroller: PanimulaBisitahin ang Aking Youtube Channel Ang isang Drone ay isang napakamahal na gadget (produkto) na bibilhin. Sa post na ito tatalakayin ko, kung paano ko ito magagawa sa murang ?? At Paano mo magagawa ang iyong sarili tulad nito sa murang presyo … Sa India ang lahat ng mga materyales (motor, ESC

Elektronikong Lahat ng Panahon, Lahat ng Mga Piyesta Opisyal, Mga Hikaw ng LED: 8 Hakbang (na may Mga Larawan)

Mga Elektronikong Lahat ng Panahon, Lahat ng Mga Piyesta Opisyal, Mga Hikaw ng LED: OK, kaya magsasagawa na kami ng medyo advanced na mga hikaw. HINDI ito isang proyekto ng nagsisimula, at inirerekumenda ko ang mga nais itong gawin, magsimula sa mas maliit na mga proyekto at paganahin ang iyong mga kasanayan hanggang dito. Kaya muna .. Mga bagay na kakailanganin natin. (BAHAGI) (1) L

Secure Shred Indibidwal na Mga File Gamit ang Ipadala sa Gamit ang Ccleaner: 4 na Hakbang

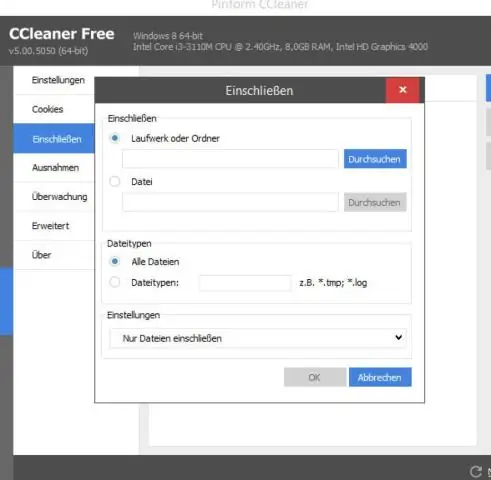

Secure Shred Indibidwal na Mga File Gamit ang Ipadala sa Gamit ang Ccleaner: Ipinapakita ng Makatuturo na ito na kailangan mong magdagdag ng isang pagpipiliang Ipadala Sa iyong kanang pag-click na magbibigay-daan sa iyo upang tanggalin ang file sa CCleaner

Secure Shred Indibidwal na Mga File Gamit ang Ipadala sa Gamit ang Ccleaner V2: 4 Mga Hakbang

Secure Shred Indibidwal na Mga File Gamit ang Ipadala sa Gamit Ccleaner V2: Ito ay isang pinahusay na bersyon ng aking nakaraang tutorial upang magdagdag ng isang pagpipilian sa pag-shredding sa iyong kanang pag-click sa menu na "konteksto" sa explorer na magpapahintulot sa iyo na mag-shred ng mga file sa pamamagitan ng Ccleaner. Nag-aalok ang pamamaraang ito ng higit pa direktang diskarte at soes ay hindi nangangailangan ng pagdaragdag sa