Talaan ng mga Nilalaman:

- May -akda John Day day@howwhatproduce.com.

- Public 2024-01-30 13:13.

- Huling binago 2025-01-23 15:13.

Ang Instructable na ito ay magpapakita ng isang paraan ng awtomatikong wireless anonymity gamit ang dalawang mga application ng seguridad.

Hakbang 1: Pag-download ng mga Aplikasyon

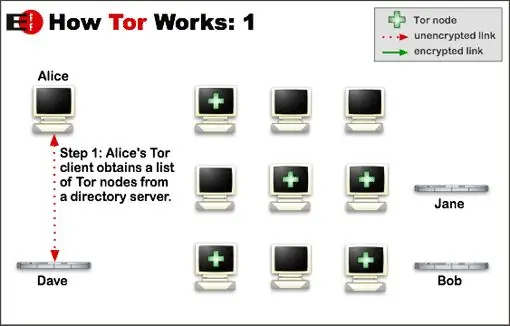

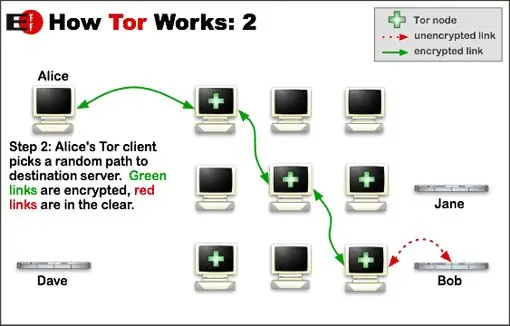

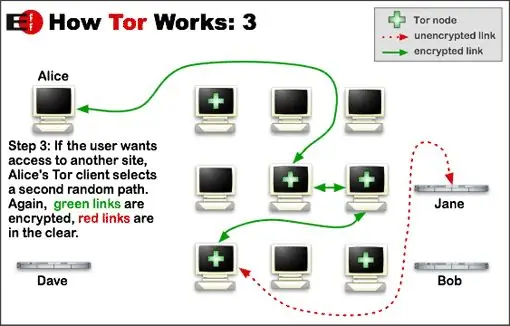

Pinagmulan ng imahe: https://commons.wikimedia.org/wiki/File:Tor-onion-network.png, ginamit nang may pahintulot (https://privacycanada.net/).

Ang dalawang application na gagamitin namin ay tinatawag na MadMACs at TOR.

Kapag kumonekta ang isang computer sa isang wireless network kadalasang nakakakuha ito ng isang IP sa pamamagitan ng isang DHCP server, na karaniwang isang paraan lamang ng pagbibigay ng mga dinamikong IP upang ang bawat isa ay hindi umupo at malaman kung ano ang ginagamit ng lahat ng tao at pagkatapos ay manu-manong itinakda isa sa kanilang sariling makina. Kapag ang isang kahilingan ay ginawa sa isang server ng DHCP dalawang piraso ng impormasyon ang naitala, ang iyong MAC address at ang iyong hostname. Ang ginagawa ng MadMACs ay i-randomize ang pareho sa mga ito para sa iyo nang awtomatiko sa tuwing mag-boot ka, o sa tuwing manu-mano mong sinabi sa software na gawin ito.

Kapag nakakonekta ang iyong computer sa network, na-random o hindi, ang karamihan sa trapiko na umaalis sa iyong PC ay nasa malinaw. Kaya't ang anumang network admin, o * nix na gumagamit na may libreng software ay maaaring mag-opt sa lahat ng iyong ginagawa. Nalulutas ng TOR ang problemang ito sa pamamagitan ng isang suite ng mga application na hindi nagpapakilala sa iyong point ng koneksyon at naka-encrypt ang lahat ng iyong trapiko. Kaya't sa parehong mga piraso ng software na na-install ay itinago mo ang iyong pagkakakilanlan mula sa network, at ginawa ang lahat ng iyong trapiko na hindi mabasa ng sinumang iba pa sa network na iyong Pinili upang kumonekta. (Paumanhin, hindi gaano gumagana ang mga madmac, ngunit pagkatapos ay napaliwanag nito)

Hakbang 2: Pag-install at Pag-configure ng MadMACS

Para sa normal na gumagamit ang pag-install ng MadMACS ay medyo prangka. Nag-click ka lang sa OK o YES para sa lahat ng mga pagpipilian, tinitiyak na pinili mo ang iyong wireless card para sa pag-randomize. Sa pag-set up ng window 5 sa programa ng MadMAC bibigyan ka ng pagpipilian ng pag-type sa isang unlapi para sa MAC address na na-random. Kinikilala lamang nito ang tatak ng MAC sa server ng DHCP, maaari kang makahanap ng isang database ng mga unlapi ditoAdvanced, paranoid na mga gumagamit: Para sa mga gumagamit ng sobrang paranoid na may tamang pagsalig sa precompiled code mula sa halos hindi kilalang mga publisher, ang mapagkukunan ay ibinigay kasama ang pinagsamang programa. Nagawa kong turuan kung paano ito gawin. Ang tagatala ay magagamit mula sa AUTOIT, dito. Gusto mo ng bersyon 3.

Hakbang 3: Pag-install ng Tor

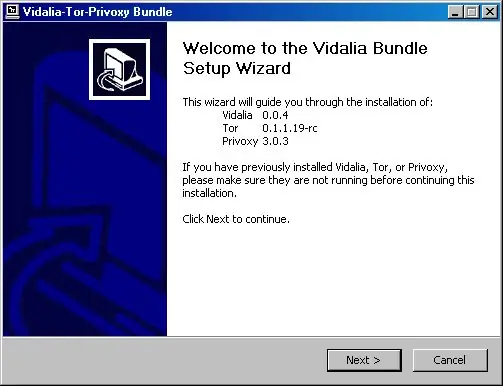

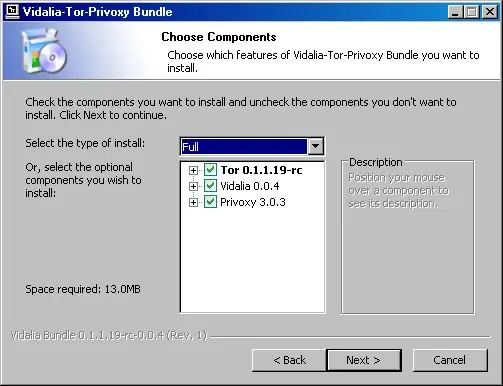

Ang pag-install ng TOR ay kasing dali ng pag-install ng anumang iba pang programa. Kaya't panatilihin lamang ang susunod na pag-click hanggang sa ganap itong mai-install.

Ang mahirap na bahagi ay ang pag-configure ng iyong mga programa upang magamit ito. Narito ang isang pares ng mga screenshot ng programa ng pag-install ng Tor, huwag mag-alala kung ang iyong mga numero ng bersyon ay naiiba, at iwanan ang lahat ng mga pagpipilian na naka-check.

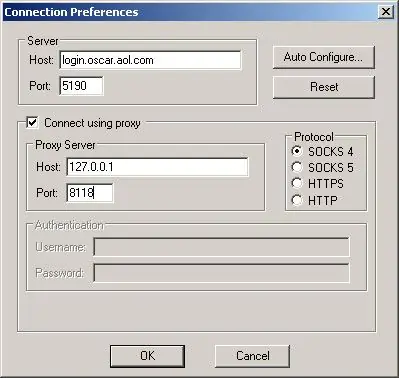

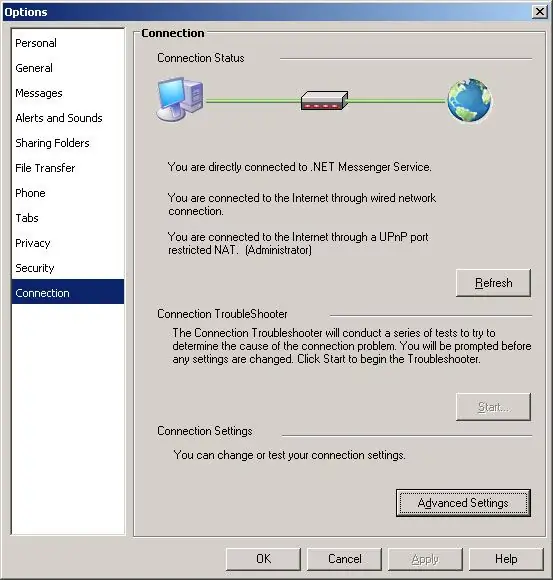

Hakbang 4: Pag-configure ng Iyong Mga Program upang Gumamit ng TOR

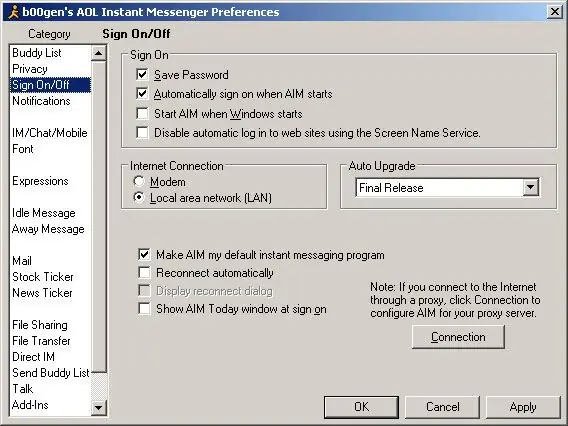

Ang TOR ay isang hindi nagpapakilalang programa na na-interfaced sa pamamagitan ng isang proxy na kasama sa suite. Kung gumagamit ka ng Firefox madali itong madaling simulan ang paggamit ng TOR, ang kailangan mo lang gawin ay pumunta sa pahina ng addon ng Tor Button, at i-install ito. Pagkatapos tuwing kailangan mong mag-browse nang hindi nagpapakilala (at ligtas) na-click mo lamang ang pindutan ng tor at handa ka na. Para sa iyong iba pang mga programa, kailangan mong tingnan kung paano nakikipag-ugnay ang programa sa mga proxy, at manu-manong ipasok ang impormasyon. Dahil maraming uri ng mga programang ginagamit ng mga tao ay hindi ako maglilista dito, ngunit magbibigay ako ng mga detalye kapag hiniling. Mag-iwan lamang ng isang komento kasama ang pangalan ng programa at tutugon ako ng isang maikling kung paano. Mga Detalye ng Proxy para sa TOR:: localhost port 8118O, 127.0.0.1 port 8118 Nagdagdag ako ng tatlong mga halimbawa para sa mga programa na sa palagay ko ay medyo popular pa rin, bawat isa ay dalawang larawan na may mga puna. Ang unang dalawa ay Aim, pangalawang dalawa ay MSN, pangatlo dalawa si Pidgin ang kahalili ng gaim.

Hakbang 5: Siguraduhin na Lahat ng Paggawa

Ang aking pangunahing pagsubok sa sarili ay ituro ang Firefox sa Whatismyip at tiyaking hindi ito ang aking home IP. upang subukan ito sa patlang, i-toggle ang pindutan ng tor habang pinindot ang iyong key ng pag-refresh, kapag ang pindutan ng tor ay nasa ito ay dapat na isang ibang IP mula kapag ito ay naka-off. Kung gumagana ang lahat, ang iyong laptop ay boot ngayon sa isang randomized MAC at hostname, at magsisimula ang TOR at papayagan kang i-encrypt ang lahat ng iyong trapiko. Nabili ito na ang mga exit node ng TOR ay maaari pa ring mag-umpisa sa iyong trapiko. Para sa ligtas na pag-browse sa web sa pamamagitan ng isang exit node maaari kang gumamit ng mga site tulad ng https://www.conceal.ws/ na naka-encrypt ang trapiko sa iyong buong session. Mas maraming mga site tulad ng isang ito ang pahalagahan. Anumang mga problema, huwag mag-atubiling magbigay ng puna. Na ito ngayon, manatiling hindi nagpapakilala.

Inirerekumendang:

Awtomatikong Sanitizer ng Kamay: 8 Mga Hakbang

Awtomatikong Sanitizer ng Kamay: Ang pandemya ng COVID-19 ay naging isang bagay na madalas na naririnig ng publiko sa panahon ng 2020. Ang bawat mamamayan na maririnig ang salitang "COVID-19" ay agad na mag-iisip ng salitang "Mapanganib", "Nakamamatay", "Panatilihing Malinis”, At iba pang mga salita. Ang COVID-19 na ito ay mayroon ding

Paano Bumuo ng isang DIY Awtomatikong Plant Watering System Na May Mga Alerto sa WiFi: 15 Hakbang

Paano Bumuo ng isang DIY Awtomatikong Plant Watering System Na May Mga Alerto sa WiFi: Ito ang natapos na proyekto, isang DIY awtomatikong sistema ng pagtutubig ng halaman na kinokontrol sa pamamagitan ng #WiFi. Para sa proyektong ito, ginamit namin ang Self Watering Automatic Garden System Subass Assembly Kit mula sa Adosia. Ang setup na ito ay gumagamit ng mga solenoid water valve at isang analog ground mois

WiFi Awtomatikong Tagapakain ng Halaman Na May Reservoir - Panloob / Panlabas na Pag-aayos ng Paglilinang - Awtomatikong Mga Halaman ng Tubig na May Remote na Pagsubaybay: 21 Hakba

Ang WiFi Awtomatikong Tagapakain ng halaman na may reservoir - Pag-set up ng Panloob / Panlabas na Paglilinang - Awtomatikong Mga Halaman ng Tubig Na May Malayuang Pagsubaybay: Sa tutorial na ito ipapakita namin kung paano mag-set up ng isang pasadyang panloob / panlabas na sistema ng feeder ng halaman na awtomatikong nagdidilig ng mga halaman at maaaring subaybayan nang malayuan gamit ang Adosia platform

Awtomatikong Ibahagi ang Iyong Wifi Password Gamit ang Mga QR Code: 4 na Hakbang

Awtomatikong Ibahagi ang Iyong Wifi Password Gamit ang Mga QR Code: Sa Instructable na ito, matututunan namin kung paano lumikha ng isang QR code na kumokonekta sa iyong mga panauhin sa Wifi nang walang pagsisikap. Ang Internet ay isang pangangailangan. Sa lalong madaling pagpunta namin sa isang lugar ang unang bagay na kailangan namin ay ang Wifi access. Kung ito man ay nagho-host ng isang friendly get

Bumuo ng isang Awtomatikong Waterer Reservoir Sa Mga Alerto sa WiFi para sa Mga Setup ng Paglinang: 11 Mga Hakbang

Bumuo ng isang Awtomatikong Waterer Reservoir Sa Mga Alerto sa WiFi para sa Mga Setup ng Paglinang: Sa proyekto ng tutorial na DIY na ito ay ipapakita namin sa iyo kung paano bumuo ng isang awtomatikong pagdidilig ng reservoir na may mga alerto sa WiFi para sa isang setup ng paglilinang o para sa isang awtomatikong sistema ng pagtutubig para sa iyong mga hayop tulad ng mga aso, pusa, manok, atbp