Talaan ng mga Nilalaman:

- May -akda John Day day@howwhatproduce.com.

- Public 2024-01-30 13:14.

- Huling binago 2025-01-23 15:13.

Ito ay isang napakaikling tutorial na nag-aalala sa isang aspeto ng cyber-security - ang lakas ng serbisyo ssl sa iyong web server. Ang background ay ang mga serbisyo ng ssl sa iyong web site na ginagamit upang matiyak na walang sinuman ang maaaring mag-hack ng data na ipinapadala sa at mula sa iyong web site. Mayroong mahusay na isinapubliko na mga pag-atake sa mga mahina na serbisyo ng SSL tulad ng Heartbleed bug sa OpenSSL at ang Poodle bug na pinagsamantalahan ang mga kahinaan sa SSL 3.0. (Ang lugar na ito ay isang gumagalaw na target kaya kailangan mong bumuo ng pagsubok sa SSL sa iyong ISO 27001 plan-do-check-act (PDCA) cycle.)

Kapag na-install ang ssl sa iyong web site gamit ang isang sertipiko mula sa isang kinikilalang provider, makikita mo na maaaring ma-access ang iyong website mula sa https://yourdomain.com. Nangangahulugan ito na ang data ay naihahatid pabalik at pasulong sa naka-encrypt na format. Sa kaibahan, ang https://yourdomain.com o mahinang pag-encrypt ay naglalantad ng naihatid na data sa malinaw na teksto na nangangahulugang kahit na ang isang kiddy hacker ay maaaring ma-access ang iyong data sa password atbp gamit ang mga madaling magagamit na tool tulad ng Wireshark.

Para sa natitirang tutorial na ito, ipinapalagay ko na gagamitin mo ang Apache bilang iyong web server sa Linux at mayroon kang access sa iyong web server sa pamamagitan ng isang emulator ng terminal tulad ng masilya. Para sa pagiging simple, ipagpapalagay ko rin na ibinigay ng iyong ISP ang iyong sertipiko ng SSL at may kakayahan kang i-configure muli ang ilang mga aspeto nito.

Hakbang 1: Pagsubok sa Lakas ng Iyong Serbisyo sa SSL

Pumunta lamang sa https://www.ssllabs.com/ssltest/ at ipasok ang iyong pangalan ng domain sa tabi ng Hostname box at piliin ang checkbox na "Huwag ipakita ang mga resulta sa board" at mag-click sa isumite na pindutan. (Mangyaring tandaan na hindi mo dapat subukan ang anumang mga domain nang walang paunang pahintulot at hindi ka dapat magpakita ng mga resulta sa mga board.)

Matapos maipatakbo ang mga pagsubok, bibigyan ka ng isang marka mula F hanggang A +. Bibigyan ka ng isang detalyadong mga resulta sa pagsubok na inaasahan kong maging malinaw sa iyo kung bakit nabigyan ka ng iyong itinalagang marka.

Ang karaniwang mga kadahilanan para sa pagkabigo ay dahil gumagamit ka ng mga hindi napapanahong sangkap tulad ng mga cipher o mga protokol. Magtutuon ako sa mga cipher sa lalong madaling panahon ngunit muna ang isang mabilis na salita tungkol sa mga cryptographic na protokol.

Nagbibigay ang mga Cryptographic na proteksyon ng seguridad ng mga komunikasyon sa isang network ng computer. … Ang koneksyon ay pribado (o ligtas) dahil ang simetriko cryptography ay ginagamit upang i-encrypt ang data na naihatid. Ang dalawang pangunahing mga protocol ay TLS at SSL. Ang huli ay ipinagbabawal sa paggamit at sa turn, ang TLS ay umuusbong at sa gayon habang isinusulat ko ito, ang pinakabagong bersyon ay 1.3, kahit na sa format na draft. Sa mga praktikal na termino, tulad ng sa Enero 2018, mayroon ka lamang TLS v 1.2. pinagana Marahil ay may isang paglipat sa TLV v 1.3. sa panahon ng 2018. Ang pagsubok sa Qualys ay maglilista kung anong mga cryptographic na protokol ang iyong inilapat at sa kasalukuyan, kung gumagamit ka sa ibaba ng TLS v 1.2., makakatanggap ka ng hindi magandang marka.

Isang huling bagay na sasabihin tungkol sa mga cryptographic protocol, kapag bumili ka ng isang web package at sertipiko ng SSL mula sa isang pangunahing ISP tulad ng GoDaddy, magiging TLS v 1.2. alin ang mabuti ngunit mas malayo sa linya, maaari kang maging mahirap na mag-upgrade upang masabi ang TLS v 1.3. Sa personal, nag-i-install ako ng aking sariling mga sertipiko ng SSL at samakatuwid ay kontrolado ko ang aking sariling kapalaran, kung gayon.

Hakbang 2: Muling pag-configure ang Apache upang Makagawa ng Mga Pagbabago sa SSL

Isa sa mga mahahalagang lugar na nasubok sa pagsubok ng Qualys SSL at ang pokus ng seksyon na ito ay ang mga suite ng Cipher na tumutukoy sa lakas ng pag-encrypt ng iyong naihatid na data. Narito ang isang halimbawa ng output mula sa isang pagsubok sa Qualys SSL sa isa sa aking mga domain.

Cipher Suites # TLS 1.2 (suites sa server-ginustong order) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eq. 3072 bits RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eq. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bits RSA) FS128

Maaari kang gumastos ng maraming oras sa muling pag-configure ng iyong pagsasaayos ng Apache upang alisin ang mga pulang linya (nabigo) mula sa iyong ulat sa pagsubok sa Qualys ngunit inirerekumenda ko ang sumusunod na diskarte upang makuha ang pinakamahusay na mga setting ng Cipher Suite.

1) Bisitahin ang web site ng Apache at makuha ang kanilang mga rekomendasyon para magamit ng isang Cipher Suite. Sa oras ng pagsulat, sinunod ko ang link na ito -

2) Idagdag ang inirekumendang setting sa iyong file ng pagsasaayos ng Apache at i-restart ang Apache. Ito ang kanilang inirekumendang setting na ginamit ko.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-ECDR-ECDSA-ACDSAE -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Mga Tala - Isa sa mga hamon ay upang mahanap kung aling file ang kailangan mo upang baguhin ang iyong direktiba ng SSLCipherSuite, Upang magawa ito, mag-log sa Putty at mag-log in sa direktoryo atbp (sudo cd / etc) Maghanap para sa isang direktoryo ng apache tulad ng apache2 o http. Susunod, maghanap sa direktoryo ng apache tulad ng sumusunod: grep -r "SSLCipherSuite" / etc / apache2 - Bibigyan ka nito ng isang output na katulad nito:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES / etc / apache2 / mods-available / ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH + AESGCM: DH + AESGCM: ECDH + AES256: DH + AES256: ECDH + AES128: DH + AES: ECDH + 3DES: DH + 3DES: RSA + AESGCM: RSA + AES: RSA + 3DES:! ANULL:! MD5:! DSS

Ang mahalagang bagay na dapat tandaan ay ang file /etc/apache2/mods-available/ssl.conf o kung ano ang iyo. Buksan ang file gamit ang isang editor tulad ng nano at pumunta sa seksyon # SSL Cipher Suite:. Susunod na palitan ang mayroon nang entry sa direktibong SSLCipherSuite ng isa sa itaas mula sa website ng Apache. Tandaan na bigyan ng puna ang mas matandang mga tagubilin ng SSLCipherSuite at i-restart ang Apache - sa aking kaso, ginawa ko ito sa pamamagitan ng pagta-type ng sudo /etc/init.d/apache2 restart

Tandaan na kung minsan maaaring kailanganin mong alisin ang mga tukoy na cipher na nagbibigay sa iyo ng mababang marka sa pagsubok sa Qualys SSL (sabihin dahil natuklasan ang mga bagong kahinaan) kahit na ginamit mo ang inirekumendang mga setting ng Apache. Ang isang halimbawa ay kung ang sumusunod na linya ay lilitaw na pula (nabigo) sa iyong ulat sa Qualys na TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Ang unang hakbang ay upang hanapin kung aling code ang kailangan mong baguhin sa iyong direktang Apache SSLCipherSuite. Upang hanapin ang code, pumunta sa https://www.openssl.org/docs/man1.0.2/apps/ciphers… - ipinapakita nito ang code tulad ng sumusunod: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Kunin ang ECDHE-RSA-AES256-GCM-SHA384 at alisin ito mula sa naidagdag mong entry bilang direktibong Apache Apache SSLCipherSuite at pagkatapos ay idagdag ito sa dulo sa pamamagitan ng nauna sa:!

Muli, i-restart ang Apache at subukang muli

Hakbang 3: Konklusyon

Mayroon akong natutunan ka tungkol sa pagsubok sa SSL. Marami pang dapat malaman tungkol dito ngunit sana, itinuro kita sa tamang direksyon. Sa aking susunod na mga tutorial, sasakupin ko ang iba pang mga lugar ng Cyber Security kaya't manatiling nakasubaybay.

Inirerekumendang:

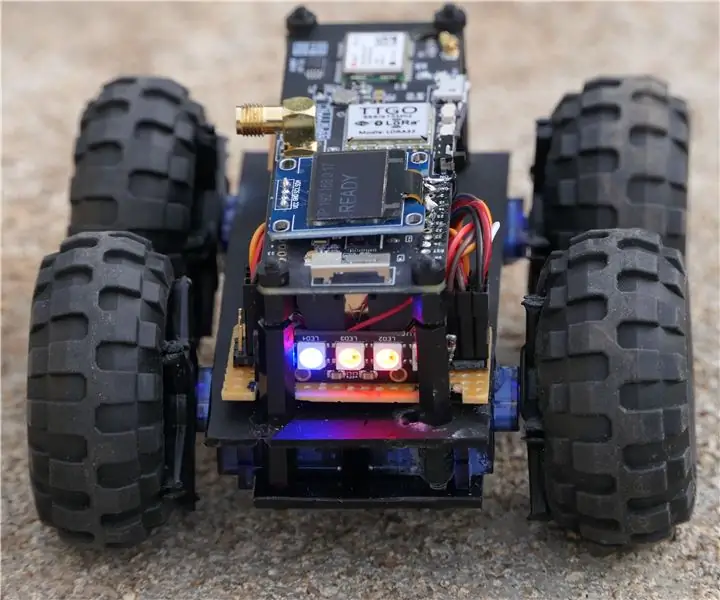

ESP32 Robot Gumagamit ng Mga Serbisyo: 6 Mga Hakbang (na may Mga Larawan)

ESP32 Robot Paggamit ng Mga Serbisyo: Nag-eksperimento ako gamit ang iba't ibang mga board ng pag-unlad ng ESP32, kamakailan ay nag-order ako ng isa sa iba't ibang TTGO T-Beam na kasama ng isang socket ng Baterya upang idagdag ang iyong sariling 18650 Lipo, talagang tumatagal ito ng ilang pagiging kumplikado sa regulasyon ng kuryente mula sa bumuo

Pag-hack ng Mga Serbisyo upang Paglingkuran ang Iyong Daan: 9 Mga Hakbang

Mga Hacking na Serbisyo upang Paglingkuran ang Iyong Daan: Ang mga servos ay ilan sa mga pinaka kapaki-pakinabang na motor sa robotics. Mayroon silang mahusay na metalikang kuwintas, maliit na sukat, isinama na H-tulay, kontrol sa PWM, atbp. Maaari silang magamit sa mga RC system, Arduino, at maraming iba pang mga paraan. Ngunit kung minsan ay maaaring maging napakahirap gamitin ang kanilang

Ikonekta ang Iyong Arduino sa Mga Panlabas na Serbisyo: 6 na Hakbang

Ikonekta ang Iyong Arduino sa Mga Panlabas na Serbisyo: Kamusta doon! Ipapakita sa iyo ng tutorial na ito kung paano ikonekta ang iyong nakakonektang Arduino o IOT na aparato na pinili sa isang panlabas na serbisyo. Para sa kapakanan ng tutorial na ito, gagana kami sa Easy Window (isang kathang-isip ngunit mai-program na matalinong window), Kung Ito Ang

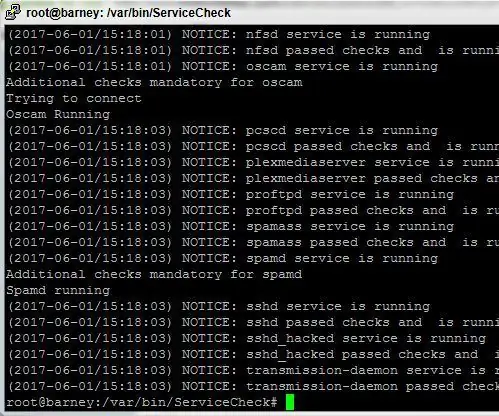

Script ng Serbisyo ng Serbisyo para sa Mga Servers ng Linux: 4 na Hakbang

Serbisyo Monitor Script para sa Mga Servers ng Linux: Ang pagkakaroon ng isang matatag, palaging tumatakbo na system, kahit na gumagamit ka ng Linux ay maaaring maging isang mahirap na gawain. Dahil sa pagiging kumplikado ng mga modernong software package at hindi magandang pag-coding, hindi maiwasang ang ilang mga proseso ay maaaring mag-crash paminsan-minsan. Ito ay maaaring maging isang masamang bagay kung ikaw ay

Pag-install ng isang Bagong Virtual Host sa Apache Web Server: 3 Mga Hakbang

Pag-install ng isang Bagong Virtual Host sa Apache Web Server: Ang layunin ng tutorial na ito ay upang lakarin ang proseso ng pag-configure at pagsisimula ng isang bagong Apache web server virtual host. Ang isang virtual host ay isang " profile " na nakikita ang aling host ng DNS (hal., www.MyOtherhostname.com) ay tinawag para sa isang